Funktionen und Aufgaben von Endpoint Security-Software

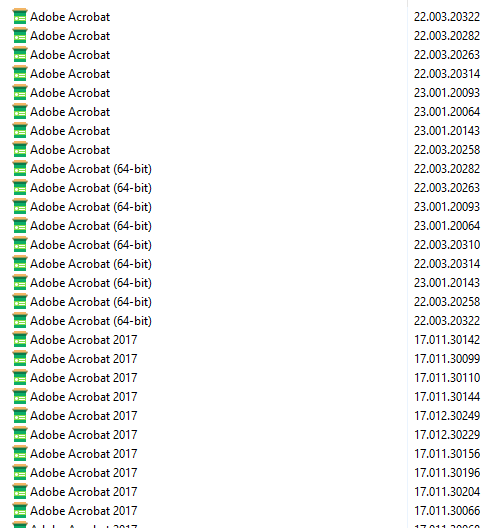

Die Bandbreite von Schadsoftware ist sehr gross: vom klassischen Computervirus über Trojaner, die verschlüsseln und spionieren bis hin zu mehrstufigen gezielten Angriffsformen gibt es sehr unterschiedliche Arten und Formen. Jede Aktion, die auf einem Computersystem ausgeführt wird, kann schlussendlich eine schädliche sein.

Es ist die Aufgabe von Sicherheitssoftware, jede Aktion zu prüfen, zu bewerten und im Fall des Verdachts richtig darauf zu reagieren. Jede Operation des Betriebssystems, alle Anwendungen, jede besuchte Webseite und oft jede E-Mail müssen kontrolliert und bewertet werden. Das ist viel – und erfordert eine Bandbreite moderner technologischer Möglichkeiten.

Können diese Möglichkeiten zum Schutz missbraucht werden?

Kurze Antwort: im Prinzip ja.

Das ist systembedingt möglich und betrifft jede Sicherheitssoftware. Aber darüber hinaus könnte auch das Betriebssystem Schuld für schädliche Aktionen tragen, oder eine Anwendung, oder ein Dokument oder, oder … Was böse verwendet werden soll, kann auch böse verwendet werden.

Sind wir damit der guten Absicht von Endpoint Security Software ausgeliefert?

Wieder eine kurze Antwort: nein.

Denn einerseits setzt man ja zum Schutz vor schädlicher Software die Endpoint Security ein. Diese erledigt ihre Arbeit nicht nur auf Basis altbekannter AV-Datenbanken, sondern weit darüber hinaus mit Reputationsprüfung in Echtzeit sowie der Analyse des Verhaltens von Programmen und Dateien. Was an Bösem daherkommt, wird anhand einer Vielzahl von Faktoren als solches bewertet, erkannt und rechtzeitig eliminiert.

Dem kann man vertrauen, denn die einwandfreie Funktion der Produkte ist die Existenzfrage für deren Hersteller. Fehler (zum Beispiel durch Updates) werden von der jeweiligen Konkurrenz genau beobachtet und mit Schadenfreude betrachtet. Würde von einem Produkt direkt eine schädliche Aktion ausgehen – wie gross wäre erst in einem solchen Fall die Freude bei der Konkurrenz? Denn diese hat dann sehr schnell einen Konkurrenten weniger.

Vertrauen ist gut, Kontrolle ist besser

Die Produkte renommierter Hersteller werden laufend von unabhängigen Testzentren wie z.B. AV-Comparatives getestet und zusätzlich mittels freiwilliger Auditierung regelmässig auf die Zuverlässigkeit aller Prozesse geprüft. Das erfordert hohe Standards und gewährleistet die Integrität der Produkte und der Hersteller.

Um zuverlässig für den Schutz Ihrer Daten zu sorgen.